Sposoby ochrony informacji mowy. Bierne i aktywne metody ochrony informacji akustycznej

ochrona informacji przed wyciekiem kanałem akustycznym to zestaw środków, które wykluczają lub ograniczają możliwość opuszczenia przez pole akustyczne informacji poufnych z kontrolowanego obszaru.

5.3.1. Ogólne [A]

Głównymi środkami w tego rodzaju ochronie są środki organizacyjne i organizacyjno-techniczne.

Działania organizacyjne polegają na realizacji działań architektoniczno-planistycznych, przestrzennych i ustrojowych oraz organizacyjno-technicznych - pasywnych (izolacja akustyczna, dźwiękochłonność) i aktywnych (tłumienie dźwięku). Nie jest wykluczone wdrożenie środków technicznych poprzez zastosowanie specjalnych bezpiecznych środków prowadzenia poufnych negocjacji (ryc. 49).

Środki architektoniczno-planistyczne przewidują przedstawienie określonych wymagań na etapie projektowania budynków i lokali lub ich przebudowy i adaptacji w celu wykluczenia lub osłabienia niekontrolowanej propagacji pól dźwiękowych bezpośrednio w przestrzeni powietrznej lub w konstrukcjach budowlanych w postaci 1/ 10 dźwięków strukturalnych. Wymagania te mogą obejmować zarówno wybór lokalizacji lokalu w pro -

plan zagospodarowania przestrzennego, oraz ich wyposażenie w elementy niezbędne dla bezpieczeństwa akustycznego, wykluczające bezpośrednie lub odbite w kierunku ewentualnej lokalizacji napastnika propagacji dźwięku. W tym celu drzwi są tam wyposażone w wiertła, okna skierowane są w stronę obszaru chronionego (kontrolowanego) przed obecnością osób niepowołanych itp.

Środki reżimowe zapewniają ścisłą kontrolę pobytu w kontrolowanym obszarze pracowników i gości.

Środki organizacyjne i techniczne przewidują zastosowanie środków dźwiękochłonnych. Materiały porowate i miękkie, takie jak wata, wełniste dywany, pianobeton, porowaty suchy tynk są dobrymi materiałami dźwiękochłonnymi i dźwiękochłonnymi - mają wiele interfejsów między powietrzem a ciałem stałym, co prowadzi do wielokrotnego odbicia i pochłaniania drgań dźwiękowych.

Do okładzin ścian i sufitów szeroko stosowane są specjalne hermetyczne panele akustyczne, wykonane z wełny szklanej o dużej gęstości i różnej grubości (od 12 do 50 mm). Takie panele zapewniają pochłanianie dźwięku i wykluczają jego propagację w konstrukcjach ścian. Stopień pochłaniania dźwięku a, odbicia i przenoszenia dźwięku przez bariery charakteryzuje współczynniki pochłaniania dźwięku, odbicia b, transmisji t.

Stopień odbicia i pochłaniania energii dźwięku jest determinowany częstotliwością dźwięku oraz materiałem struktur odbijających (pochłaniających) (porowatość, konfiguracja, grubość).

Wskazane jest układanie okładzin dźwiękochłonnych w małych pomieszczeniach, ponieważ w dużych pomieszczeniach energia akustyczna jest maksymalnie pochłaniana przed dotarciem do ścian. Wiadomo, że środowisko powietrzne ma pewną zdolność dźwiękochłonną, a natężenie dźwięku zmniejsza się w powietrzu proporcjonalnie do kwadratu odległości od źródła.

W pomieszczeniach poziom głośności jest wyższy niż na zewnątrz ze względu na wielokrotne odbicia od różnych powierzchni, co zapewnia, że dźwięk będzie kontynuowany nawet po zatrzymaniu źródła dźwięku (pogłos). Poziom pogłosu zależy od stopnia pochłaniania dźwięku.

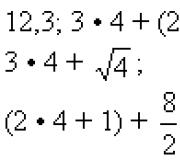

Wartość pochłaniania dźwięku A jest określona przez współczynnik

pochłanianie dźwięku a oraz wymiary powierzchni dźwiękochłonnej:

Znane są wartości współczynników pochłaniania dźwięku różnych materiałów. Dla zwykłych materiałów porowatych - filc, wata, tynk porowaty - waha się od a=0,2 - 0,8. Cegła i beton prawie nie pochłaniają dźwięku (a = 0,01 -0,03).

Stopień tłumienia dźwięku przy zastosowaniu powłok dźwiękochłonnych określany jest w decybelach.

Na przykład podczas obróbki ceglanych ścian (a = 0,03) porowatym tynkiem (a = 0,3) ciśnienie akustyczne w pomieszczeniu jest tłumione o 10 dB (8 = 101 g £).

5.3.2. Metody i środki ochrony [A]

Mierniki poziomu dźwięku służą do określenia skuteczności ochrony izolacyjności akustycznej. Miernik poziomu dźwięku to urządzenie pomiarowe, które przekształca wahania ciśnienia akustycznego na odczyty odpowiadające poziomowi ciśnienia akustycznego. W dziedzinie akustycznej ochrony mowy stosuje się analogowe mierniki poziomu dźwięku (rys. 50).

Zgodnie z dokładnością odczytów mierniki poziomu dźwięku są podzielone na cztery klasy. Mierniki poziomu dźwięku klasy zerowej służą do pomiarów laboratoryjnych, pierwszy - do pomiarów w pełnej skali, drugi - do celów ogólnych; mierniki poziomu dźwięku III klasy służą do pomiarów zorientowanych. W praktyce do oceny stopnia ochrony kanałów akustycznych stosuje się mierniki poziomu dźwięku drugiej klasy, rzadziej - pierwszego.

Pomiary odporności akustycznej wykonuje się metodą wzorcowego źródła dźwięku. Przykładowe źródło to źródło o określonym poziomie mocy przy określonej częstotliwości (częstotliwościach),

Jako takie źródło wybrano magnetofon z sygnałem nagranym na taśmie o częstotliwościach 500 Hz i 1000 Hz, modulowanym sygnałem sinusoidalnym 100-120 Hz. Dysponując przykładowym źródłem dźwięku i miernikiem hałasu można wyznaczyć chłonność pomieszczenia, jak pokazano na rys. 51.

Znana jest wartość ciśnienia akustycznego przykładowego źródła dźwięku. Sygnał odbierany z drugiej strony ściany został zmierzony zgodnie z miernikiem poziomu dźwięku. Różnica między wskaźnikami daje współczynnik absorpcji.

Tabela 4

|

Częstotliwość sygnału (Hz) |

|

Do oceny ochrony pomieszczeń przed wyciekiem przez kanały akustyczne i wibracyjne wykorzystywane są tzw. stetoskopy elektroniczne. Pozwalają na podsłuchiwanie toczących się w pokoju rozmów.

przez ściany, podłogi, sufity, systemy grzewcze, wodociągi, komunikację wentylacyjną i inne konstrukcje metalowe. Jako czuły element wykorzystują czujnik, który przekształca mechaniczne wibracje dźwięku na sygnał elektryczny. Czułość stetoskopów waha się od 0,3 do 1,5 v/dB. Przy poziomie ciśnienia akustycznego 34 - 60 dB, odpowiadającym średniej głośności rozmów, nowoczesne stetoskopy pozwalają na odsłuch pomieszczeń przez ściany i inne otaczające konstrukcje o grubości do 1,5 m. Po sprawdzeniu za pomocą takiego stetoskopu ewentualnych kanałów nieszczelności podjęte w celu ich ochrony. Przykładem jest elektroniczny stetoskop Breeze (Eleron). Zakresy częstotliwości pracy - 300 - 4000 Hz, autonomiczne zasilanie. Przeznaczony do wykrywania wibrująco-akustycznych kanałów wycieku informacji krążących w kontrolowanym pomieszczeniu przez ogrodzenia budowlane lub komunikacyjne, a także do monitorowania skuteczności narzędzi bezpieczeństwa informacji.

W przypadkach, w których środki pasywne nie zapewniają niezbędnego poziomu bezpieczeństwa, stosuje się środki aktywne. Środki aktywne obejmują generatory szumu - urządzenia techniczne, które wytwarzają podobne do szumu sygnały elektroniczne. Sygnały te są podawane do odpowiednich przetworników akustycznych lub wibracyjnych. Czujniki akustyczne przeznaczone są do generowania hałasu akustycznego w pomieszczeniach lub na zewnątrz, a czujniki drgań - do maskowania hałasu w przegrodach budowlanych. Czujniki drgań są przyklejane do chronionych konstrukcji, wytwarzając w nich drgania dźwiękowe.

Jako przykład generatorów szumu można przytoczyć system szumu wibroakustycznego „Bariera” („Maska”). System pozwala na ochronę do 10 powierzchni warunkowych, posiada automatyczną aktywację przetworników drgań w momencie pojawienia się sygnału akustycznego. Efektywna szerokość pasma szumów 100 - 6000 Hz (rys. 53). Na ryc. 54 przedstawia przykład umieszczenia systemu czujników akustycznych i wibracyjnych w chronionym obszarze.

Rysunek 54. Wariant rozmieszczenia czujników akustycznych

Nowoczesne generatory hałasu mają efektywne pasmo częstotliwości w zakresie od 100 - 200 Hz do 5000 - 6000 Hz. Niektóre typy generatorów mają pasmo częstotliwości do 10 000 Hz. Ilość czujników podłączonych do jednego generatora jest różna - od 1 - 2 do 20 - 30 sztuk. Jest to określone przez cel i konstrukcję generatora.

Stosowane w praktyce generatory hałasu umożliwiają ochronę informacji przed wyciekiem przez ściany, sufity, podłogi, okna, drzwi, rury, komunikację wentylacyjną i inne konstrukcje o wystarczająco wysokim stopniu niezawodności. W

Tak więc wdrożono ochronę przed wyciekiem przez kanały akustyczne:

zastosowanie okładzin dźwiękochłonnych, specjalnych dodatkowych przedsionków do drzwi, podwójnych ram okiennych;

stosowanie środków do akustycznej redukcji hałasu kubatur i powierzchni;

zamykanie kanałów wentylacyjnych, systemów wprowadzania ogrzewania, zasilania, łączności telefonicznej i radiowej do pomieszczeń;

korzystanie ze specjalnych certyfikowanych pomieszczeń, z wyłączeniem pojawiania się kanałów wycieku informacji.

Ochrona informacji przed wyciekiem kanałem akustycznym to zestaw środków, które wykluczają lub zmniejszają możliwość opuszczenia kontrolowanego obszaru przez poufną informację z powodu pól akustycznych.

Głównymi środkami w tego rodzaju ochronie są środki organizacyjne i organizacyjno-techniczne. Od działań organizacyjnych – wykonywanie działań architektoniczno-planistycznych, przestrzennych i porządkowych oraz organizacyjno-technicznych – pasywnych (izolacja akustyczna, dźwiękochłonność) i aktywnych (tłumienie dźwięku). Możliwe jest również przeprowadzenie wydarzeń technicznych przy wykorzystaniu specjalnych bezpiecznych środków prowadzenia poufnych negocjacji.

Środki architektoniczne i planistyczne zapewnić spełnienie określonych wymagań przy projektowaniu lub remontach pomieszczeń w celu wykluczenia lub osłabienia niekontrolowanej propagacji dźwięku. Np. specjalne rozmieszczenie pomieszczeń lub ich wyposażenie w akustyczne elementy zabezpieczające (przedsionki, orientacja okien w kierunku kontrolowanego obszaru).

Środki reżimu– ścisła kontrola pobytu w kontrolowanej strefie pracowników i gości.

Środki organizacyjne i techniczne– zastosowanie środków dźwiękochłonnych. Materiały porowate i miękkie, takie jak wata, wełniste dywany, pianobeton, porowaty suchy tynk są dobrymi materiałami dźwiękochłonnymi i dźwiękochłonnymi - mają wiele interfejsów między powietrzem a ciałem stałym, co prowadzi do wielokrotnego odbicia i pochłaniania drgań dźwiękowych (pochłanianie dźwięku, odbicie i transmisja dźwięku).

Mierniki poziomu dźwięku służą do określenia skuteczności ochrony izolacyjności akustycznej. Miernik poziomu dźwięku to urządzenie pomiarowe, które przekształca drgania dźwięku na odczyty numeryczne. Pomiary odporności akustycznej przeprowadzane są metodą przykładowego źródła dźwięku (o ustalonym poziomie mocy przy określonej częstotliwości).

Za pomocą przykładowego źródła dźwięku i miernika poziomu dźwięku można określić chłonność pomieszczenia. Znana jest wartość ciśnienia akustycznego przykładowego źródła dźwięku. Sygnał odbierany z drugiej strony ściany został zmierzony zgodnie z miernikiem poziomu dźwięku. Różnica między wskaźnikami daje współczynnik absorpcji.

W przypadkach, w których środki pasywne nie zapewniają niezbędnego poziomu bezpieczeństwa, stosuje się środki aktywne. Środki aktywne obejmują generatory szumu - urządzenia techniczne, które wytwarzają sygnały podobne do szumu. Sygnały te są podawane do przetworników akustycznych lub wibracyjnych.

Czujniki akustyczne przeznaczony do tworzenia hałasu akustycznego w pomieszczeniach lub na zewnątrz oraz wibracji - do maskowania hałasu w przegrodach budowlanych.

Czujniki drgań są przyklejane do chronionych konstrukcji, wywołując w nich drgania dźwiękowe.

Generatory hałasu pozwalają chronić informacje przed wyciekiem przez ściany, sufity, podłogi, okna, drzwi, rury, komunikację wentylacyjną i inne konstrukcje o dość wysokim stopniu niezawodności.

W ten sposób realizowana jest ochrona przed wyciekiem przez kanały akustyczne:

- zastosowanie okładzin dźwiękochłonnych, specjalnych dodatkowych przedsionków do drzwi, podwójnych ram okiennych;

- stosowanie środków do akustycznej redukcji hałasu kubatur i powierzchni;

- zamykanie kanałów wentylacyjnych, systemów wprowadzania ogrzewania, zasilania, łączności telefonicznej i radiowej do pomieszczeń;

- korzystanie ze specjalnych certyfikowanych pomieszczeń, z wyłączeniem pojawiania się kanałów wycieku informacji.

Więcej szczegółów na temat akustycznego kanału wycieku informacji można znaleźć w książce -

Osłabienie sygnałów akustycznych (mowy) na granicy strefy kontrolowanej do wartości zapewniających niemożność ich selekcji za pomocą rozpoznania na tle naturalnego hałasu;

Tłumienie informacyjnych sygnałów elektrycznych w liniach łączących VTSS, które zawierają przetworniki elektroakustyczne (z efektem mikrofonowym), do wartości zapewniających niemożność ich wyboru za pomocą rozpoznania na tle naturalnego szumu;

Wyłączenie (osłabienie) przejścia sygnałów o wysokiej częstotliwości narzucających na pomocnicze środki techniczne, w skład których wchodzą przetworniki elektroakustyczne (posiadające efekt mikrofonu);

Wykrywanie promieniowania zakładek akustycznych oraz niepożądanego promieniowania elektromagnetycznego dyktafonów w trybie nagrywania;

Wykrywanie nieautoryzowanych połączeń z liniami telefonicznymi.

Metody aktywne obrona ma na celu:

Stworzenie maskowania zakłóceń akustycznych i wibracyjnych w celu zmniejszenia stosunku sygnału do szumu na granicy strefy kontrolowanej do wartości zapewniających niemożność wyizolowania informacyjnego sygnału akustycznego za pomocą rozpoznania;

Stworzenie maskujących zakłóceń elektromagnetycznych w liniach przyłączeniowych VTSS, zawierających przetworniki elektroakustyczne (z efektem mikrofonowym), w celu zmniejszenia stosunku sygnału do szumu do wartości zapewniających niemożność wyizolowania sygnału informacyjnego drogą rozpoznania;

Tłumienie elektromagnetyczne dyktafonów w trybie nagrywania;

Tłumienie ultradźwiękowe dyktafonów w trybie nagrywania;

| |

Tworzenie ukierunkowanych zakłóceń radiowych na akustyczne i telefoniczne pluskwy radiowe w celu zmniejszenia stosunku sygnału do szumu do wartości zapewniających niemożność wyizolowania informacyjnego sygnału akustycznego za pomocą rozpoznania;

Blokowanie (zakłócanie funkcjonowania) środków nieuprawnionego podłączenia do linii telefonicznych;

Zniszczenie (zablokowanie) środków nieautoryzowanego podłączenia do linii telefonicznych.

Osłabienie sygnałów akustycznych (mowy) odbywa się poprzez wygłuszenie. Osłabienie informacyjnych sygnałów elektrycznych w liniach HTSS i wykluczenie (osłabienie) przejścia sygnałów zakłócających o wysokiej częstotliwości odbywa się metodą filtrowania sygnałów.

Aktywne metody ochrony informacji akustycznej opierają się na wykorzystaniu różnego rodzaju generatorów pola, a także wykorzystaniu specjalnych środków technicznych.

3.1. Izolacja akustyczna pomieszczeń

Izolacja akustyczna pomieszczeń ma na celu zlokalizowanie źródeł sygnałów akustycznych w ich wnętrzu i jest wykonywana w celu wykluczenia przechwytywania informacji akustycznej (mowy) poprzez akustykę bezpośrednią (przez szczeliny, okna, drzwi, kanały wentylacyjne itp.) oraz wibracje (poprzez przegrody budowlane, rury wodociągowe), ciepłownicze, gazowe, kanalizacyjne itp.).

Izolacyjność akustyczna jest szacowana przez wartość tłumienia sygnału akustycznego, która dla ogrodzeń litych jednowarstwowych lub jednorodnych przy średnich częstotliwościach obliczana jest w przybliżeniu ze wzoru /5/:

K og = ![]() , dB,

, dB,

gdzie q p- waga 1m 2 płotów, kg;

f to częstotliwość dźwięku, Hz.

| |

Izolację akustyczną pomieszczeń zapewniają rozwiązania architektoniczne i inżynierskie, a także zastosowanie specjalnych materiałów budowlanych i wykończeniowych.

Jednym z najsłabszych elementów wygłuszających otaczających konstrukcje wydzielonych lokali są okna i drzwi. Zwiększenie izolacyjności akustycznej drzwi uzyskuje się poprzez szczelne dopasowanie skrzydła do ościeżnicy, eliminację szczelin między drzwiami a podłogą, zastosowanie uszczelek uszczelniających, tapicerki lub wyłożenia skrzydeł drzwiowych specjalnymi materiałami itp. W przypadku zastosowania drzwi Aby zapewnić izolację akustyczną, nie wystarczy tapicerka, wówczas w pomieszczeniu montuje się drzwi dwuskrzydłowe, tworzące żaluzję. Również wewnętrzne powierzchnie przedsionka wyłożone są powłokami chłonnymi.

Izolacyjność akustyczna okien jak i drzwi zależy od gęstości powierzchniowej szkła oraz stopnia docisku ganków. Izolacyjność akustyczna okien z pojedynczym przeszkleniem jest współmierna do izolacyjności akustycznej pojedynczych drzwi i nie jest wystarczająca do niezawodnej ochrony informacji w pomieszczeniu. W celu zapewnienia wymaganego stopnia izolacyjności akustycznej stosuje się szyby podwójne lub potrójne. W przypadkach, w których konieczne jest zapewnienie podwyższonej izolacyjności akustycznej stosuje się okna o specjalnej konstrukcji (np. podwójne okno z wypełnieniem otworu okiennego szkłem organicznym o grubości 20...40 mm). Opracowano projekty okien o podwyższonej dźwiękochłonności oparte na oknach z podwójnymi szybami z uszczelnieniem szczeliny powietrznej między szybami i wypełnieniem jej różnymi mieszaninami gazów lub wytworzeniem w niej podciśnienia.

W celu zwiększenia izolacyjności akustycznej pomieszczenia stosuje się ekrany akustyczne, które instalowane są na drodze rozchodzenia się dźwięku w najbardziej niebezpiecznych (z punktu widzenia inteligencji) kierunkach. Działanie ekranów akustycznych opiera się na odbijaniu fal dźwiękowych i powstawaniu cieni dźwiękowych za ekranem.

| |

Porowate materiały dźwiękochłonne są nieskuteczne przy niskich częstotliwościach. Oddzielne materiały dźwiękochłonne tworzą pochłaniacze rezonansowe. Dzielą się na membranę i rezonator.

Pochłaniacze membranowe to naciągnięte płótno (tkanina) lub cienka sklejka (karton), pod którą umieszczony jest materiał dobrze tłumiący (materiał o dużej lepkości, np. guma piankowa, guma gąbczasta, filc budowlany itp.). W tego rodzaju absorberach maksimum absorpcji osiąga się przy częstotliwościach rezonansowych.

Absorbery z rezonatorem perforowanym to układ rezonatorów powietrznych (rezonator Helmholtza), u których wylotu znajduje się materiał tłumiący. Zwiększenie izolacyjności akustycznej ścian i przegród pomieszczeń osiąga się poprzez zastosowanie ogrodzeń jednowarstwowych i wielowarstwowych (częściej podwójnych). W przegrodach wielowarstwowych wskazane jest dobieranie materiałów warstw o silnie różniących się oporach akustycznych (beton - guma piankowa). Poziom sygnału akustycznego za ogrodzeniem można w przybliżeniu oszacować za pomocą wzoru /5/:

gdzie Rc- poziom sygnału mowy w pomieszczeniu (przed ogrodzeniem), dB;

Sog– powierzchnia ogrodzenia, dB;

Kog- izolacja akustyczna ogrodzenia, dB.

| |

Do prowadzenia poufnych rozmów zostały opracowane specjalne kabiny dźwiękoszczelne. Strukturalnie są podzielone na ramowe i bezramowe. W pierwszym przypadku do metalowej ramy mocowane są panele dźwiękochłonne. Kabiny z dwuwarstwowymi płytami dźwiękochłonnymi zapewniają tłumienie dźwięku do 35…40 dB.

Kabiny bezramowe charakteryzują się wyższą wydajnością akustyczną (duży współczynnik tłumienia). Składają się one z prefabrykowanych wielowarstwowych osłon połączonych dźwiękoszczelnymi elastycznymi podkładkami. Takie kabiny są drogie w produkcji, ale obniżenie poziomu dźwięku w nich może osiągnąć 50 ... 55 dB.

Podobne informacje.

STOSOWANA MATEMATYKA DYSKRETNA

2008 Matematyczne podstawy bezpieczeństwa komputerowego nr 2(2)

MATEMATYCZNE PODSTAWY BEZPIECZEŃSTWA KOMPUTEROWEGO

METODY OCHRONY INFORMACJI MOWEJ А.М. Grishin

Instytut Kryptografii, Komunikacji i Informatyki Akademii FSB Rosji, Moskwa

E-mail: [e-mail chroniony]

W artykule omówiono główne zadania, jakie pojawiają się przy budowie systemu ochrony sygnałów mowy, oraz przedstawiono zalecenia dotyczące ich rozwiązania.

Słowa kluczowe: ochrona mowy, kryptograficzne metody ochrony.

Najważniejszym kanałem interakcji informacyjnej pozostaje mowa ludzka, aw szczególności rozmowy telefoniczne. Często opracowywanie i uruchamianie nowych systemów komunikacyjnych ma na celu ulepszenie tej konkretnej metody komunikacji. Jednocześnie wzrasta potrzeba zapewnienia poufności wymiany mowy i ochrony informacji o charakterze mowy.

W chwili obecnej powstał dość szeroki arsenał różnych środków ochrony (formalnej i nieformalnej), który może zapewnić wymagany poziom ochrony różnego rodzaju informacji, w tym mowy. Opracowanie nieformalnych środków zaradczych (ustawodawczych, organizacyjnych, moralnych i etycznych itp.) odbywa się w ramach ogólnego procesu legislacyjnego i poprzez ulepszanie odpowiednich instrukcji.

W Rosji rozwinął się dość rozbudowany system prawny, który reguluje wiele aspektów organizacji i zapewnienia bezpieczeństwa informacji. Ważne miejsce w tym systemie zajmują wymagania dotyczące licencjonowania i certyfikacji, jednak możliwość zastosowania tych wymagań do ochrony własnych zasobów informacyjnych we własnym interesie nie jest oczywista. Istnieją pewne konflikty prawne w powszechnym stosowaniu wielu narzędzi kryptograficznych, które, ściśle rzecz biorąc, nie zostały certyfikowane w Rosji, ale są używane w globalnych systemach komunikacyjnych.

Przyczyny tej sytuacji najwyraźniej leżą w konieczności stosowania różnych kryteriów, w tym prawnych, w sprawach certyfikacji systemów komunikacji handlowej (wymogi ochrony informacji do celów handlowych) oraz systemów teleinformatycznych specjalnego przeznaczenia (wymogi dotyczące ochrona tajemnic państwowych).

Na rozwój i doskonalenie arsenału technicznych środków ochrony informacji mowy wpływa wiele czynników obiektywnych i subiektywnych, z których główne zostały sformułowane poniżej.

F1. Aparat mowy i słuchu człowieka jest doskonale sprzężonym i niezwykle odpornym na hałas układem. Dlatego tłumienie semantycznej percepcji mowy następuje przy stosunku szum/sygnał wynoszącym kilkaset procent, a tłumienie znaków mowy (tj. niemożność ustalenia faktu rozmowy) osiąga się przy stosunku szum/sygnał wynoszącym kilkaset procent. „10 i więcej.

F2. Sprzęt i systemy komunikacyjne związane z przetwarzaniem i transmisją informacji mowy są stale ulepszane i rozwijane. W przypadku telefonów komórkowych i komputerów testowych interfejs głosowy jest najwygodniejszym sposobem wymiany informacji. Odpowiednie zmiany dotyczą zarówno możliwych kanałów wycieku informacji mowy, jak i sposobów uzyskiwania nieautoryzowanego dostępu (UAS) do tych informacji. Procesy te wymagają odpowiedniej reakcji przy opracowywaniu strategii ochrony i ulepszaniu metod ochrony sygnałów mowy.

F3. Szeroko stosowane są zasadniczo nowe zautomatyzowane i skomputeryzowane systemy przetwarzania, w których przetwarzane są, gromadzone i przechowywane ogromne ilości informacji, w tym informacji o charakterze mowy (zapisy rozmów, poczta głosowa, dane sterowania akustycznego itp.). W związku z tym wymagany jest rozwój technologii i metod ochrony informacji mowy, których transmisja za pośrednictwem kanałów komunikacyjnych nie jest spodziewana.

F4. Stale rozwijane są metody i udoskonalane są urządzenia do uzyskiwania nieuprawnionego dostępu do informacji głosowych, w szczególności do rozmów telefonicznych. Ze względu na swoją specyfikę i długość najbardziej narażone na nieuprawniony dostęp i wyciek poufnych informacji są systemy komunikacyjne, które zapewniają prowadzenie rozmów telefonicznych oraz usługi komunikacji głosowej.

F5. Integracja Rosji z globalnym systemem gospodarczym oraz dynamiczny rozwój biznesu, który ze swej natury dąży do kształtowania i wypełniania istniejących luk w sektorze usług, prowadzą do powstania dobrze wyposażonych firm o znaczących możliwościach technicznych dla UA do informacji poufnych . To z kolei zmienia model wroga – jeden z najważniejszych parametrów, który należy wziąć pod uwagę przy opracowywaniu środków obronnych.

Tradycyjnie rozważa się dwa główne zadania, które należy rozwiązać, aby zapobiec wyciekowi poufnych informacji mowy.

Z1. Zadanie zapewnienia bezpieczeństwa negocjacji w pomieszczeniu lub na terenie kontrolowanym.

Z2. Zadanie zapewnienia ochrony informacji mowy w kanale komunikacyjnym.

Wymienione powyżej główne czynniki pozwalają nam mówić o jeszcze co najmniej dwóch obszarach, w których konieczna jest organizacja imprez okolicznościowych i środków ochronnych.

Z3. Zapewnienie stałego monitorowania skuteczności ochrony informacji głosowych w celu zapobiegania powstawaniu nowych kanałów wycieku o pozornie wystarczającym poziomie ochrony.

Z4. Gromadzenie i przechowywanie w zabezpieczonej formie tablic różnych informacji o charakterze mowy. Podobno powinno to obejmować również informacje o charakterze multimedialnym.

Do rozwiązania problemu Z4 można wykorzystać standardowe metody, które pozwalają gromadzić i przechowywać poufne informacje w zabezpieczonej formie. Jednak specyfika przedmiotu ochrony i wymagania dotyczące pracy z nagraniami rozmów głosowych sprawiają, że konieczne jest zalecenie wykorzystania do tych celów oddzielnych chronionych pomieszczeń, urządzeń komputerowych oraz specjalnych systemów informacyjnych i referencyjnych i wyszukiwania informacji.

Kanały komunikacji telefonicznej są najbardziej narażone z punktu widzenia organizacji NSD na informacje poufne. Rozmową telefoniczną można sterować w całej linii telefonicznej, a przy wykorzystaniu komunikacji mobilnej również w całej strefie propagacji sygnału radiowego.

Obecnie możemy mówić o następujących rodzajach komunikacji telefonicznej:

Standardowa komunikacja telefoniczna, która odbywa się za pośrednictwem kanałów dial-up;

Komunikacja mobilna, której główny przykład można uznać za komunikację zgodną ze standardem GSM;

Telefonia cyfrowa (telefonia IP), która jest realizowana w sieciach z komutacją pakietów.

Każdy rodzaj komunikacji telefonicznej ma swoją własną charakterystykę, którą należy wziąć pod uwagę podczas budowy

koncepcja ochrony informacji.

Standardowa koncepcja ochrony rozmów głosowych za pomocą standardowej komunikacji telefonicznej zakłada, że atakujący nie ma dostępu do kanałów telefonicznych. Ten system telefoniczny nie zapewnia żadnych środków ochrony. W przypadku braku zaufania do takiego „systemu” ochrony, rozwiązanie problemu zapewnienia bezpieczeństwa negocjacji spada w całości na abonentów.

Koncepcja bezpieczeństwa informacji w systemie komunikacji GSM opiera się na protokołach kryptograficznego uwierzytelnienia, algorytmach szyfrowania ruchu w kanale radiowym oraz systemie tymczasowych identyfikatorów abonentów. Wszystkie te zabezpieczenia zapewnia sam system komunikacji.

Telefonia cyfrowa pozwala

Sygnał analogowy lub cyfrowy

Ostatni, ubiegły, zeszły

analogowy lub

kanał cyfrowy

PBX, stacja bazowa, sprzęt dostawcy

Można zastosować szyfrowanie lub specjalne środki bezpieczeństwa

Rys.1. Ogólny model telefonii

wykorzystanie prawie całej gamy narzędzi kryptoochrony (bezpieczne protokoły, szyfrowanie ruchu itp.), a to może być zapewnione zarówno za pomocą standardowych środków ochrony systemu łączności (dostawcy), jak i sprzętu abonenckiego.

Dla użytkownika wszystkie trzy rodzaje usług telefonicznych są przedstawiane jako jedna sieć telefoniczna i często nie wie, jak dokładnie odbywa się to lub inne połączenie telefoniczne. Dlatego logiczne jest schematyczne przedstawienie powiększonego modelu komunikacji telefonicznej uwzględniającego kwestie bezpieczeństwa (rys. 1).

Liczby wskazują „punkty” (miejsca), w których warunki dostępu do sygnałów mowy na potrzeby UA różnią się zasadniczo.

Metody ochrony informacji głosowych

Punkt 1. Pomieszczenia, przestrzeń na ulicy itp., w których abonent bezpośrednio prowadzi komunikację telefoniczną.

Ten punkt charakteryzuje się następującymi głównymi cechami:

Obecność otwartego sygnału głosowego (niezaszyfrowanego) w formie analogowej;

Podczas rozmowy telefonicznej jest (słyszany) sygnał tylko od jednego abonenta;

Istnieją pewne ograniczenia co do możliwości stosowania zabezpieczeń (środki nie powinny przynajmniej przeszkadzać w negocjacjach), nie można zastosować kryptograficznych metod ochrony.

Punkt 2. Kanał komunikacyjny – analogowy, cyfrowy lub radiowy – pomiędzy terminalem abonenckim a wyposażeniem systemu łączności. W przypadku standardowej telefonii jest to centrala PBX. Do komunikacji mobilnej - stacja bazowa. Dla telefonii 1P - sprzęt dostawcy.

Punkt charakteryzuje się:

Do pewnego stopnia stały i dość stabilny kanał komunikacji, który nie może być zapewniony przez całą ochronę fizyczną;

Sygnał może być analogowy lub cyfrowy, czysty lub zaszyfrowany;

W komutowanym kanale komunikacyjnym sygnały obu abonentów są obecne jednocześnie;

Można zastosować prawie wszystkie środki ochrony, w tym protokoły uwierzytelniania kryptograficznego i szyfrowanie wielopoziomowe.

Punkt 3. Wyposażenie i kanały danego systemu komunikacji.

Głównym celem podkreślenia punktu 3 jest konieczność podkreślenia faktu, że warunki realizacji PU do rozmów telefonicznych „w ramach” systemu łączności mają miejsce, a mogą one zasadniczo różnić się od warunków realizacji PU na „ ostatnia mila (w punkcie 2). Co więcej, warunki te mogą być zarówno znacznie prostsze, jak i znacznie trudniejsze. Jednak w każdym przypadku, aby wykonać NSD w punkcie 3, konieczny jest dostęp do standardowego wyposażenia systemu łączności (sprzęt dostawcy).

W punkcie 1 konieczne jest zapewnienie rozwiązania problemów 21 i 23.

Zadanie ochrony negocjacji odbywających się w pomieszczeniach lub na terenie kontrolowanym zawsze można rozwiązać kosztem określonych kosztów i przy stwarzaniu większych lub mniejszych niedogodności dla osób negocjujących. Jest to przewidziane:

Sprawdzenie pomieszczeń i pewna kontrola sąsiedniego terytorium za pomocą środków technicznych (gniazd, telefonów, sprzętu biurowego itp.), które wykluczają wyciek informacji kanałami bocznymi;

Organizacja odpowiedniego reżimu dostępu do sprawdzanych i kontrolowanych pomieszczeń;

Wykorzystanie narzędzi fizycznej ochrony informacji, w tym zagłuszających, neutralizatorów, filtrów oraz środków fizycznego wyszukiwania kanałów wycieku informacji. Ponadto pożądane jest zapewnienie powstawania nieskorelowanych zakłóceń, z wykluczeniem możliwości ich kompensacji w wielokanałowym akwizycji danych;

Stały monitoring i ocena jakości ochrony informacji mowy w obiekcie. Istnieje wiele obiektywnych i subiektywnych przyczyn, które mogą być źródłem awarii i naruszeń w funkcjonowaniu systemów ochrony w obszarach pracy.

Oczywiście powyższy system działań ma na celu przede wszystkim zapewnienie bezpieczeństwa komunikacji z telefonów stacjonarnych (w tym 1P) oraz zapobieganie wyciekom przez kanały boczne, których jedną z przyczyn może być telefon komórkowy. Ten system środków nie zapewnia bezpieczeństwa rozmów telefonicznych poza kontrolowanym obiektem oraz w wersji mobilnej.

Aby zapobiec przekazywaniu przez NSD informacji w punkcie 2, można zastosować prawie wszystkie środki techniczne. W szczególności, aby chronić zwykłe kanały telefoniczne, dzisiejszy rynek przedstawia pięć rodzajów specjalnego sprzętu:

Analizatory linii telefonicznych;

Środki ochrony biernej;

Aktywne zakłócacze zaporowe;

Jednokierunkowe maski mowy;

Kryptograficzne systemy bezpieczeństwa.

Cel środków technicznych należących do pierwszych trzech grup jest dość oczywisty.

Przyjęło się rozróżniać trzy typy urządzeń, które zapewniają kryptograficzną ochronę informacji mowy: maskery, szyfratory oraz urządzenia z transmisją zaszyfrowanej mowy w postaci cyfrowej. Maskery i skramblery należą do urządzeń odpornych na czas, ponieważ wykorzystują transmisję przekonwertowanego sygnału kanałem komunikacyjnym w postaci analogowej. Generalnie niezwykle trudno jest przeprowadzić rygorystyczne uzasadnienie stopnia bezpieczeństwa scramblerów.

Dla gwarantowanej ochrony rozmów telefonicznych pożądane jest stosowanie urządzeń zbudowanych na zasadach cyfrowej transmisji głosu i zapewniających ochronę kryptograficzną na wszystkich etapach transmisji.

Zatem obaj abonenci telefonii muszą być wyposażeni w odpowiedni sprzęt szyfrujący, co jest pewną niedogodnością. Drugą istotną wadą jest fakt, że w chwili obecnej żaden z szyfratorów nie posiada niezawodnego systemu zapobiegającego przechwyceniu informacji głosowych z lokalu przez linię telefoniczną będącą w stanie czuwania. W związku z tym taki sprzęt zapewnia fundamentalną możliwość przeprowadzenia NSD w punkcie 1 (patrz rys. 1) przez techniczne kanały wycieku: akustyczne, elektromagnetyczne, sieciowe itp.

W pewnym stopniu maskarady jednokierunkowe mogą rozwiązać kwestie ochrony wymiany mowy w punkcie 2, ale nie ma powodu, aby w tym przypadku mówić o pełnej, rzetelnej i opartej na dowodach ochronie informacji.

Do ochrony sygnałów telefonii IP z powyższej listy urządzeń specjalnych w punkcie 2 można wykorzystać analizatory linii telefonicznej (do kontroli ewentualnych nieautoryzowanych połączeń do linii) oraz cyfrowe systemy ochrony kryptograficznej. Użycie środków technicznych ingerujących w kanał komunikacyjny doprowadzi do zniszczenia kanału cyfrowego i niemożności korzystania z telefonii IP.

Jak widać na ryc. 1, koncepcja bezpieczeństwa informacji systemów komórkowych jest zasadniczo ograniczona tylko do punktu 2 (tj. kanału radiowego). Sami abonenci muszą zadbać o środki dalszej ochrony. Problemy te można rozwiązać za pomocą specjalnych środków kryptograficznych szyfrowania abonenta, które pozwalają chronić sygnał głosowy na całej trasie od jednego terminala mobilnego do drugiego.

Zastosowanie takich narzędzi kryptograficznych umożliwia ochronę informacji głosowych w przewodach telefonicznych, systemach łączności telefonii IP oraz sieciach komórkowych. W rzeczywistości jest to jedyny sposób na zbudowanie niezawodnego (i opartego na dowodach) systemu ochrony negocjacji mowy w punktach 2 i 3.

Tym samym niezawodne blokowanie ewentualnych kanałów wycieku w chronionych pomieszczeniach oraz wykorzystanie certyfikowanych narzędzi kryptograficznych, które pozwalają na szyfrowanie informacji poprzez linie komunikacyjne pomiędzy abonentami, pozwala na zbudowanie niezawodnego systemu ochrony wymiany poufnej informacji głosowej. Zasadność takich rekomendacji potwierdzają także niektóre publikacje omawiające zagraniczne technologie i terminologię dostępu do informacji poufnych. Dostęp do danych w punkcie 1 charakteryzuje się dostępem do informacji otwartej – „informacja w spoczynku” (informacja w spoczynku). W stanie odwrotnym – „informacja w ruchu” (informacja w ruchu) tekst jawny może zostać zaszyfrowany silnym kryptoalgorytmem i nie jest już możliwe szybkie podejście do niego.

LITERATURA

1. Rozwój prawnego wsparcia bezpieczeństwa informacji / Wyd. AA Streltsov. Moskwa: Prestiż, 2006.

2. Krawczenko W.B. Ochrona informacji mowy w kanałach komunikacyjnych // Technika specjalna. 1999. Nr 4. S. 2 - 9; 1999. Nr 5. S. 2 - 11.

3. Zwicker E., Feldkeller R. Ear jako odbiorca informacji / Per. pod sumą wyd. B.G. Belkin. M.: Komunikacja, 1971.

4. Zamykanie rozmów telefonicznych. Forum bezpieczeństwa WEB. http://www.sec.ru/

5. Materiały na stronie http://www.Phreaking.RU/

6. Sutton RJ Bezpieczna komunikacja: aplikacje i zarządzanie. John Wiley i synowie, 2002.

7. Ratynsky M. Telefon w kieszeni. Przewodnik komórkowy. M.: Radio i komunikacja, 2000.

8. Łagutenko O.I. Modemy: Podręcznik użytkownika. Petersburg: Lan, 1997.

9. Alferov A.P., Zubov A.Yu., Kuzmin A.S., Cheremushkin A.V. Podstawy kryptografii. M.: Helios ARV, 2001.

10. Petrakov A.V. Podstawy praktycznego bezpieczeństwa informacji. Moskwa: Radio i komunikacja, 1999.

11. Bortnikov A.N., Gubin S.V., Komarov I.V., Maiorov V.I. Poprawa technologii bezpieczeństwa informacji mowy // Pewność siebie. 2001. nr 4.

12. Stalenkov S. Metody i ochrona linii telefonicznych. http://daily.sec.ru/

13. Abalmazow E.I. Nowa technologia ochrony rozmów telefonicznych // Technika specjalna. 1998. Nr 1. S. 3 - 9.

14. Beker HJ, Piper FC Bezpieczna komunikacja głosowa. Londyn: prasa akademicka, 1986.

15. Smirnov V. Ochrona rozmów telefonicznych // Technologie bankowe. 1996. Nr 8. S. 5 - 11.

16. Byrd K. Sztuka być // Computerra. 2005. nr 11. http://www.computeiTa.ru/offlme/2005/583/38052/

W celu ochrony informacji akustycznej (mowy) stosuje się metody i środki pasywne i aktywne.

Pasywne metody ochrony informacji akustycznej (mowy) mają na celu:

Osłabienie sygnałów akustycznych (mowy) na granicy strefy kontrolowanej do wartości zapewniających niemożność ich selekcji za pomocą rozpoznania na tle naturalnego hałasu;

Tłumienie informacyjnych sygnałów elektrycznych w liniach łączących VTSS, które zawierają przetworniki elektroakustyczne (z efektem mikrofonowym), do wartości zapewniających niemożność ich wyboru za pomocą rozpoznania na tle naturalnego szumu;

Wyłączenie (osłabienie) przejścia sygnałów o wysokiej częstotliwości narzucających na pomocnicze środki techniczne, w skład których wchodzą przetworniki elektroakustyczne (posiadające efekt mikrofonu);

Wykrywanie promieniowania zakładek akustycznych oraz niepożądanego promieniowania elektromagnetycznego dyktafonów w trybie nagrywania;

Wykrywanie nieautoryzowanych połączeń z liniami telefonicznymi.

Aktywne metody ochrony informacji akustycznej (mowy) mają na celu:

Stworzenie maskowania zakłóceń akustycznych i wibracyjnych w celu zmniejszenia stosunku sygnału do szumu na granicy strefy kontrolowanej do wartości zapewniających niemożność wyizolowania informacyjnego sygnału akustycznego za pomocą rozpoznania;

Stworzenie maskujących zakłóceń elektromagnetycznych w liniach przyłączeniowych VTSS, zawierających przetworniki elektroakustyczne (z efektem mikrofonowym), w celu zmniejszenia stosunku sygnału do szumu do wartości zapewniających niemożność wyizolowania sygnału informacyjnego drogą rozpoznania;

Tłumienie elektromagnetyczne dyktafonów w trybie nagrywania;

Tłumienie ultradźwiękowe dyktafonów w trybie nagrywania;

Tworzenie maskujących zakłóceń elektromagnetycznych w liniach energetycznych VTSS, które mają efekt mikrofonowy, w celu zmniejszenia stosunku sygnału do szumu do wartości zapewniających niemożność wyizolowania sygnału informacyjnego za pomocą rozpoznania;

Tworzenie ukierunkowanych zakłóceń radiowych na akustyczne i telefoniczne pluskwy radiowe w celu zmniejszenia stosunku sygnału do szumu do wartości zapewniających niemożność wyizolowania sygnału informacyjnego za pomocą rozpoznania;

Blokowanie (zakłócanie funkcjonowania) środków nieuprawnionego podłączenia do linii telefonicznych;

Zniszczenie (zablokowanie) środków nieautoryzowanego podłączenia do linii telefonicznych.

Osłabienie sygnałów akustycznych (mowy) odbywa się poprzez wygłuszenie pomieszczeń.

Osłabienie informacyjnych sygnałów elektrycznych w liniach łączących VTSS i wykluczenie (osłabienie) przejścia sygnałów o wysokiej częstotliwości do pomocniczych środków technicznych odbywa się metodami filtrowania sygnałów.

Aktywne metody ochrony informacji akustycznej opierają się na wykorzystaniu różnego rodzaju generatorów hałasu, a także innych specjalnych środków technicznych.

Sposoby ochrony informacji akustycznej

1. Izolacja akustyczna pomieszczeń.

Izolacja akustyczna pokoi. ma na celu zlokalizowanie źródeł sygnałów akustycznych w ich wnętrzu i ma na celu wykluczenie przechwytywania informacji akustycznej (mowy) poprzez akustykę bezpośrednią (przez szczeliny, okna, drzwi, otwory technologiczne, kanały wentylacyjne itp.) oraz wibracje ( poprzez przegrody budowlane, rury wodociągowe) -, zaopatrzenie w ciepło i gaz, kanalizację itp.) Kanały.

Podstawowym wymogiem dla wygłuszenia pomieszczeń jest to, aby na zewnątrz stosunek sygnału akustycznego do szumu nie przekraczał pewnej dopuszczalnej wartości, co wyklucza izolację sygnału mowy na tle naturalnego hałasu za pomocą rozpoznania. W związku z tym na lokale, w których odbywają się imprezy zamknięte, nakładane są pewne wymagania dotyczące izolacji akustycznej.

Poprawę izolacyjności akustycznej ścian i przegród pomieszczeń osiąga się poprzez zastosowanie ogrodzeń jednowarstwowych i wielowarstwowych (częściej podwójnych). W ogrodzeniach wielowarstwowych wskazane jest dobranie materiałów warstwowych o mocno różniących się izolacyjności akustycznej (np. beton - guma piankowa)

Aby poprawić izolacyjność akustyczną drzwi, wewnętrzne powierzchnie wiatrołapu wyłożone są powłokami dźwiękochłonnymi, a same drzwi tapicerowane materiałami z warstwami bawełny lub filcu oraz dodatkowymi uszczelkami.

2. Maskowanie wibroakustyczne.

Jeżeli zastosowane pasywne środki ochrony pomieszczeń nie zapewniają wymaganych standardów izolacyjności akustycznej, konieczne jest zastosowanie aktywnych środków ochrony.

Środki ochrony czynnej polegają na tworzeniu maskujących zakłóceń akustycznych środków rozpoznania, w szczególności z wykorzystaniem maskowania wibroakustycznego sygnałów informacyjnych. W przeciwieństwie do wygłuszenia pomieszczeń, które zapewnia wymagane tłumienie natężenia fali dźwiękowej na zewnątrz, zastosowanie aktywnego maskowania akustycznego zmniejsza stosunek sygnału do szumu na wejściu sprzętu rozpoznawczego poprzez zwiększenie poziomu hałasu (zakłóceń).

Maskowanie wibroakustyczne jest skutecznie wykorzystywane do ochrony informacji mowy przed wyciekiem przez bezpośrednie kanały akustyczne, wibroakustyczne i optoelektroniczne (czujniki drgań na oknach).

W praktyce najszersze zastosowanie znalazły generatory oscylacji hałasu.Dużą grupę generatorów hałasu stanowią urządzenia, których zasada działania opiera się na wzmacnianiu oscylacji pierwotnych źródeł hałasu.

Obecnie stworzono wiele różnych aktywnych systemów maskowania wibroakustycznego, które są z powodzeniem wykorzystywane do tłumienia środków przechwytywania informacji mowy. Należą do nich systemy: Bażant, Zasłoń, Gabinet, Baron, Fon-V, VNG-006, ANG-2000, NG-101.

Organizując maskowanie akustyczne należy pamiętać, że hałas akustyczny może stanowić dodatkowy czynnik uciążliwy dla pracowników i podrażniać układ nerwowy człowieka, powodując różne odchylenia funkcjonalne oraz prowadząc do szybkiego i zwiększonego zmęczenia osób pracujących w pomieszczeniu. Stopień wpływu zakłóceń zakłócających określają normy sanitarne na wielkość hałasu akustycznego. Zgodnie z normami dla instytucji poziom hałasu zakłócającego nie powinien przekraczać łącznego poziomu 45 dB.

3. Sposoby wykrywania i tłumienia dyktafonów i zakładek akustycznych.

Dyktafony i zakładki akustyczne zawierają dużą liczbę elementów półprzewodnikowych, dlatego najskuteczniejszym sposobem ich wykrycia jest lokalizator nieliniowy instalowany przy wejściu do wydzielonego pomieszczenia i działający w ramach systemu kontroli dostępu. Możliwe jest również wykonywanie czynności wyszukiwania zakładek za pomocą przenośnego lokalizatora nieliniowego NR-900 EMS.

Radiopułapki mogą pracować w całym zakresie od 20 do 1000 MHz i więcej. Aby wyszukać urządzenia pułapek radiowych, możesz użyć miernika częstotliwości radiowej Roger RFM-13. Również w celu wyszukiwania transmisji informacji w kanale radiowym organizowany jest monitoring radiowy.

Tak zwane detektory dyktafonów służą do wykrywania dyktafonów w trybie nagrywania. Zasada działania urządzeń opiera się na wykrywaniu słabego pola magnetycznego wytwarzanego przez generator polaryzacji lub pracujący silnik dyktafonu w trybie nagrywania. Czujki dyktafonowe są dostępne w wersji przenośnej i stacjonarnej. Detektory przenośne to „Sova”, RM-100, TRD-800 oraz stacjonarne – PTRD-14, PTRD-16, PTRD-18

Oprócz sposobów wykrywania przenośnych dyktafonów, w praktyce skutecznie wykorzystywane są również sposoby ich tłumienia. Do tych celów wykorzystywane są elektromagnetyczne urządzenia tłumiące, takie jak „Rubezh”, „Shumotron”, „Buran”, „UPD”.

Zasada działania urządzeń tłumienia elektromagnetycznego opiera się na generowaniu silnych sygnałów szumowych w zakresie częstotliwości decymetrowych (najczęściej w okolicach 900 MHz). Zasadniczo do tłumienia wykorzystywane są sygnały impulsowe.