Program na výskum sieťových protokolov. Monitorovanie siete pomocou nástrojov TCPView a netstat

Počítače sú navzájom prepojené pomocou externých alebo interných sietí. Vďaka tomu môžu používatelia medzi sebou zdieľať informácie, a to aj na rôznych kontinentoch.

Kancelársky softvér na riadenie dopravy

Pomocou ICS môžete jednoducho riadiť účtovanie návštevnosti a jej distribúciu medzi užívateľov, ovplyvňovať možnosť pripojenia k internetovým zdrojom podľa vlastného uváženia a zaistiť bezpečnosť vašej internej siete.

Softvér na riadenie školskej dopravy

ICS je univerzálna internetová brána s nástrojmi na ochranu vzdelávacej siete, účtovanie prevádzky, riadenie prístupu a nasadenie poštového, proxy a súborového servera.

Softvér na riadenie domácej dopravy

X Lite je bezplatný internet brána, ktorá poskytuje všetky vaše potreby internetu doma. ICS Lite je plnohodnotná verzia Internet Control Server, ktorá obsahuje licenciu pre 8 používateľov.

Typy sietí

- Domácnosť – skombinujte počítače v jednom byte alebo dome.

- Firemné - pripojte pracovné stroje podniku.

- Lokálne siete majú často uzavretú infraštruktúru.

- Globálne – spája celé regióny a môže zahŕňať lokálne siete.

Výhody takejto komunikácie sú obrovské: šetrí sa čas špecialistov a znižujú sa účty za telefón. A všetky tieto výhody sa môžu znížiť na nulu, ak sa včas nezabezpečí bezpečnosť.

Firmy, ktoré nepoznajú pojem „riadenie dopravy“, utrpia obrovské straty alebo úplne obmedzia prístup k informáciám. Existuje jednoduchší spôsob, ako bezpečne uložiť - program na sledovanie prevádzky v lokálnej sieti.

Sledovanie premávky

Pre manažéra je dôležité vedieť, ako sa vynakladajú finančné prostriedky spoločnosti. Preto je správca systému zodpovedný okrem iného aj za sledovanie sieťovej prevádzky v kancelárii. Štatistiky sa zhromažďujú nielen o objeme, ale aj o obsahu prenášaných informácií.

Prečo potrebujete kontrolu lokálnej siete? Aj keď je odpoveď na túto otázku zrejmá, mnohí správcovia systému nevedia doložiť potrebu kontrolovať spotrebu internetového prenosu.

Výhody pre manažéra

Program riadenia dopravy:

- optimalizuje prevádzku siete - úsporou pracovného času špecialistov sa zvyšuje produktivita práce;

- zobrazuje rozdelenie návštevnosti podľa používateľov - umožňuje zistiť, kto potrebuje internetové zdroje;

- zobrazuje, na aké účely bola návštevnosť vynaložená - eliminuje nevhodný prístup.

Výhody pre správcu systému

Monitorovanie prevádzky v lokálnej sieti vám umožňuje:

- obmedziť prístup používateľov k nechceným informáciám;

- rýchlo prijímať údaje o objeme prevádzky - vyhnúť sa preťaženiu siete;

- zabrániť prenikaniu vírusov do siete a identifikovať narušiteľov bezpečnosti.

Možnosti implementácie kontroly

Monitorovanie internetového prenosu v podnikovej sieti môže byť organizované niekoľkými spôsobmi:

- Kúpte si firewall s možnosťou rozlíšenia prevádzky.

- Nakonfigurujte proxy servery s ovládačmi NAT s funkciami účtovania prevádzky.

- Použite rôzne druhy doplnky.

Len komplexné riešenie môže poskytnúť maximálnu ochranu. Internet Control Server poskytuje úplnú kontrolu nad prevádzkou a ponúka všetky potrebné funkcie. ICS je smerovač so vstavaným proxy serverom, ktorý beží na FreeBSD.

Výhody ICS

- Štatistické štúdie ukázali, že zamestnanci strávia 1/3 svojho pracovného času prístupom na internet na osobné účely. Špeciálna internetová brána ICS pomôže zabrániť neoprávnenému prístupu.

- Systém riadenia toku dopravy vedie záznamy o akomkoľvek operačné systémy ah užívatelia.

- ICS ponúka flexibilné nastavenia.

- Pripravuje podrobné správy v pohodlnej forme.

Stiahnite si zadarmo!

Začnite hneď teraz – stiahnite si demo verziu programu na monitorovanie návštevnosti internetu z našej webovej stránky. Všetky funkcie nášho riešenia budete môcť využívať bez obmedzení po dobu 35 dní! Po skončení skúšobného obdobia si stačí zakúpiť plná verzia zadaním objednávky alebo kontaktovaním našich manažérov.

V tomto článku sa pozrieme na to, čo je analýza sieťovej prevádzky na monitorovanie a správu výkonu sieťových aplikácií, a tiež sa dotkneme rozdielov medzi analýzou sieťovej prevádzky v reálnom čase a retrospektívnou sieťovou analýzou (RNA).

Úvod

Existuje taká marketingová technika: vyberte si vlastnosť produktu alebo služby, ktorá je na trhu žiadaná a deklarujte, že túto vyhľadávanú vlastnosť má aj váš produkt alebo služba. Každý potrebuje belšie zuby – povedzme, že aj naša zubná pasta bieli zuby.Je to rovnaký príbeh s riadením výkonu aplikácií (APM, Správa výkonu aplikácií, tiež Monitorovanie výkonu aplikácií). V súčasnosti prakticky každý predajca systémov správy siete tvrdí, že ich produkty umožňujú správu výkonu aplikácií. Samozrejme, „poníky sú tiež kone“, ale poďme zistiť, čo je APM a aké funkcie musí mať sada nástrojov, aby mohla niesť toto hrdé meno.

Známky zrelého riešenia APM

Pre mnohých ľudí je meranie doby odozvy podnikovej aplikácie a riadenie jej výkonu prakticky to isté. V skutočnosti to nie je pravda. Meranie reakčného času je potrebné, ale nestačí.APM je komplexný proces, ktorý zahŕňa aj meranie, vyhodnocovanie a dokumentovanie metrík súvisiacich s IT infraštruktúrou, a čo je najdôležitejšie, poskytuje možnosť prepojiť výkon aplikácií a výkon IT infraštruktúry. Inými slovami, musíte nielen určiť, že aplikácia funguje zle, ale tiež nájsť „vinníka“. Aby ste to dosiahli, musíte okrem merania času odozvy sledovať chyby aplikácií, monitorovať dialóg medzi klientmi a servermi a sledovať trendy. A to všetko musí byť vykonané súčasne pre všetky aktívne sieťové zariadenia (prepínače, smerovače atď.), všetky servery, ako aj komunikačné kanály.

V tabuľke nižšie je uvedených 10 kľúčových atribútov vyspelého riešenia APM.

| Kľúčová vlastnosť | Komentár |

|---|---|

| 1. Komplexné monitorovanie | Pre rýchla definícia„rozsahu katastrofy“ a základných príčin porúch je potrebné súčasne sledovať metriky charakterizujúce chod aplikácií a metriky charakterizujúce chod celej IT infraštruktúry bez výnimky. |

| 2. Správy na vysokej úrovni | Nevyhnutné pre pochopenie kvality poskytovania IT služieb v rámci celého podniku. Mali by obsahovať preddefinované ovládacie panely, správy, prahové hodnoty, základné línie, šablóny hlásenia porúch. Musí byť možné rozbaliť informácie. |

| 3. Možnosť nastavenia bezpečnej výmeny dát | Pre rýchla oprava plánovanie problémov a kapacít si vyžaduje spoluprácu medzi rôznymi oddeleniami IT služby. Preto musí vyspelé riešenie APM umožňovať bezpečnú výmenu údajov. Platí to ako pre dáta v reálnom čase, tak aj pre výsledky štatistického, expertného a iného spracovania. |

| 4. Nepretržité zachytávanie sieťových paketov | Monitorovaním objektov cez SNMP, WMI atď., je určite možné hodnotiť kvalitu výkonu aplikácie, ale je ťažké vidieť celý obraz a pochopiť, čo sa stalo a prečo. Správnejšie by bolo neustále zachytávať celok sieťová prevádzkaúplne (nie len hlavičky) a keď nastane nejaká udalosť, ktorá si vyžaduje vyšetrenie, potom analyzujte obsah zachytených sieťových paketov. |

| 5. Podrobné informácie o prevádzke aplikácií | Nestačí analyzovať iba čas odozvy aplikácie. Na rýchlu diagnostiku zlyhaní potrebujete informácie o požiadavkách (aplikácie), spôsobe ich vykonávania, chybových kódoch, ktoré sa vyskytnú, a ďalšie informácie. |

| 6. Odborná analýza | Seriózna odborná analýza výrazne urýchľuje diagnostiku problémov, pretože vám po prvé umožňuje automatizovať proces analýzy informácií a po druhé, ak je problém známy, umožňuje vám okamžite získať hotové riešenie. |

| 7. End-to-end (viac segmentov / multihop) analýza | Keďže stále viac obchodných aplikácií beží v cloude alebo cez WAN, musíte mať možnosť vidieť všetky oneskorenia a chyby, ktoré sa vyskytujú v každom segmente siete, cez ktorý prechádza sieťová prevádzka (rovnaký paket). Toto je jediný spôsob, ako rýchlo lokalizovať hlavnú príčinu zlyhania. |

| 8. Flexibilné základné línie | Flexibilné (prispôsobiteľné) základné línie umožňujú efektívnu kontrolu lokálnych aj cloudových aplikácií. Pre cloudové aplikácie sú prahové hodnoty pre monitorované metriky (predpísané v SLA) zvyčajne statické (známe vopred) a nastavujú sa manuálne. Pre interné aplikácie sú vhodnejšie dynamické základné línie, t.j. sa v priebehu času automaticky mení v závislosti od výkonu aplikácie. |

| 9. Možnosť rekonštrukcie informačných tokov | Pri analýze problémov spojených so zlou kvalitou prenosu hlasu a videa, ako aj problémov v teréne informačná bezpečnosť, je dôležité vedieť reprodukovať sieťovú aktivitu a výkon aplikácií v momente (a pred a po), keď nastala kritická udalosť. |

| 10. Škálovateľnosť | Myslím, že komentáre sú zbytočné. |

Analýza sieťovej prevádzky

Skúsení IT špecialisti vám povedia, že vyššie uvedené znaky naznačujú riešenie APM založené na analýze sieťovej prevádzky. Toto je pravda.

Network Instruments identifikuje štyri typy riešení riadenia výkonnosti aplikácií:

- riešenia založené na syntetických transakciách (GUI roboty)

- riešenia využívajúce softvérových agentov na strane servera

- riešenia využívajúce softvérových agentov na strane klienta

- riešenia založené na analýze sieťovej prevádzky

Na rozdiel od riešení založených na syntetických transakciách alebo pomocou softvérových agentov na strane servera alebo klienta sa údaje zbierajú bez použitia systémových prostriedkov.

Analyzátor sieťovej prevádzky zvyčajne pozostáva z niekoľkých sond a konzoly vzdialená správa. Sondy sa pripájajú k portom SPAN, čo umožňuje riešeniu APM založenému na analýze sieťovej prevádzky pasívne počúvať prevádzku bez spotrebovávania serverových zdrojov (ako to robia softvéroví agenti na strane servera a syntetické transakcie) alebo klienta (ako to robia agenti na strane klienta) a bez vytvárania ďalšej prevádzky (ako to robia syntetické transakcie a agenti na strane klienta).

Samotná analýza je založená na dekódovaní sieťových protokolov na všetkých úrovniach, vrátane aplikačnej úrovne. Napríklad Observer od Network Instruments podporuje dekódovanie a analýzu všetkých siedmich vrstiev modelu OSI pre aplikácie a služby ako SQL, MS-Exchange, POP3, SMTP, Oracle, Citrix, HTTP, FTP a ďalšie.

Ak chcete získať informácie o latencii, ktoré sú najbližšie k tomu, čo vníma používateľ, sondy sú pripojené čo najbližšie ku klientskym zariadeniam. Je pravda, že v tomto prípade to bude potrebné veľké množstvo sondy. Ak presné údaje o latencii nie sú kritické a je potrebné znížiť počet použitých sond, sondy sa pripoja bližšie k aplikačnému serveru. Zmeny v oneskorení však budú viditeľné v oboch prípadoch.

Poznámka. Môžete tiež použiť monitorovacie prepínače, ktoré zhromažďujú informácie z niekoľkých portov SPAN a TAP na následné presmerovanie do monitorovacieho systému. Monitorovacie prepínače môžu tiež vykonávať počiatočnú analýzu prevádzky.

Po druhé dôležitý bod. Každý má štyri typy Riešenia uvedené spoločnosťou Network Instruments majú svoje výhody a svoje vlastné oblasti použitia, v ktorých sa vyrovnávajú s úlohami lepšie ako iné. Napríklad najpodrobnejšie informácie o aplikácii môžu zhromažďovať softvéroví agenti, ktorí dostávajú informácie priamo z aplikácie na strane servera alebo klienta prostredníctvom rozhrania API na báze ARM. Tieto informácie sú veľmi užitočné pri vývoji a počiatočnom testovaní aplikácie, no pri bežnej prevádzke budú nadbytočné.

Na druhej strane GUI boti so syntetickými transakciami a softvéroví agenti zhromažďujú údaje o stave konkrétnej aplikácie (alebo viacerých aplikácií). Použitie softvérových agentov zabudovaných v kóde vo všeobecnosti kladie pomerne vysoké požiadavky – predajca musí do aplikácie zabudovať podporu pre konkrétny monitorovací nástroj alebo poskytnúť API. Na zistenie kontextu, v ktorom aplikácia beží, je potrebné použiť iné nástroje (možno zahrnuté v rovnakom komplexnom monitorovacom systéme, možno samostatné).

Tradičná paradigma monitorovanie siete je centralizovaný zber, integrácia a analýza údajov získaných z externých zdrojov informácie. Ide o SNMP agentov, poskytovateľov WMI, rôzne logy atď. Úlohou monitorovacieho systému je zhromaždiť tieto údaje, zobraziť ich vo vhodnej forme, analyzovať pomocou modelu služby a zdrojov, a tak pochopiť, čo sa deje. Takto fungujú takmer všetky monitorovacie systémy, vrátane monitorovacieho systému ProLAN.

Analyzátor sieťového protokolu vám umožňuje vidieť kontext na prvý pohľad.

Po prvé, môžete vidieť, ako aplikácia, ktorá nás zaujíma, fungovala na pozadí práce sieťových služieb a komponentov IT infraštruktúry. Napríklad multihopová analýza vám umožňuje identifikovať chybný smerovač, kvôli ktorému je prerušené spojenie medzi serverom a klientom atď. Analyzátor sieťových protokolov možno v zásade použiť ako univerzálne riešenie, ktoré súčasne vykonáva funkcie riadenia výkonu aplikácií, monitorovania IT infraštruktúry a riadenia bezpečnosti.

Po druhé, žiadna iná metóda vám neumožňuje vidieť, čo sa deje na úrovni jednotlivej transakcie a jednotlivej dávky. Ktoré pakety boli odoslané, ktoré boli stratené, ktoré prešli s chybami (každý konkrétny paket, nie koľko vo všeobecnosti) atď. Analýzu fungovania aplikácie na úrovni jednotlivej transakcie je možné realizovať len pomocou analyzátora sieťových protokolov.

Retrospektívna analýza sieťovej prevádzky

Analýza sieťovej prevádzky môže byť vykonaná dvoma spôsobmi:

- analýza návštevnosti v reálnom čase (za behu)

- retrospektívna analýza návštevnosti

Pozrime sa, ako to funguje a prečo je to potrebné, ako príklad použijeme GigaStor – riešenie pre záznam a spätnú analýzu návštevnosti od Network Instruments. Ide o softvérový a hardvérový komplex, ktorý zahŕňa hardvérovú sondu, plne duplexnú sieťovú kartu, dátové úložisko a lokálnu riadiacu konzolu. Pre vzdialenú správu budete potrebovať integráciu s ďalšími produktmi Network Instruments – už spomínaným Observer alebo Observer Reporting Server. Sieťová karta umožňuje zachytávať prevádzku zo sietí rýchlosťou až 40 Gb/s a diskové polia dokážu uložiť až 5 PB dát (alternatívou je nahrávanie do SAN do 576 TB).

Zachytenie sieťovej prevádzky vám umožní zistiť, čo sa aktuálne deje s aplikáciami, používateľmi a IT infraštruktúrou. Ale ako viete, čo sa stalo pred piatimi minútami, hodinou alebo dňom? Tradičným spôsobom je prevziať hodnoty metrík a zapísať ich do databázy. Robí to veľká väčšina monitorovacích systémov. Hodnoty a hodnotenia metrík nám umožňujú získať určitú predstavu o tom, čo sa stalo v ľubovoľnom časovom bode, ale nič viac. Môžeme použiť to, čo bolo napísané. Čo nebolo zaznamenané, je navždy stratené.

Snímanie paketov je hovorový výraz, ktorý sa vzťahuje na umenie analýzy sieťovej prevádzky. Na rozdiel od všeobecného presvedčenia, veci ako e-maily a webové stránky necestujú po internete v jednom kuse. Sú rozdelené do tisícok malých dátových paketov a odosielané cez internet. V tomto článku sa pozrieme na najlepšie bezplatné sieťové analyzátory a sniffery paketov.

Existuje mnoho nástrojov, ktoré zhromažďujú sieťový prenos a väčšina z nich používa ako jadro pcap (na systémoch podobných Unixu) alebo libcap (na Windows). Iný typ pomôcky pomáha analyzovať tieto údaje, pretože aj malé množstvo prevádzky môže generovať tisíce paketov, v ktorých je ťažké sa orientovať. Takmer všetky tieto nástroje sa navzájom málo líšia v zbere údajov, hlavné rozdiely sú v tom, ako údaje analyzujú.

Analýza sieťovej prevádzky vyžaduje pochopenie fungovania siete. Neexistuje žiadny nástroj, ktorý by dokázal magicky nahradiť znalosti analytika o základoch siete, ako napríklad TCP „3-way handshake“, ktorý sa používa na iniciovanie spojenia medzi dvoma zariadeniami. Analytici tiež musia mať určité znalosti o typoch sieťovej prevádzky v normálne fungujúcej sieti, ako je ARP a DHCP. Tieto znalosti sú dôležité, pretože analytické nástroje vám jednoducho ukážu, čo od nich požadujete. Je len na vás, čo si vyžiadate. Ak neviete, ako vaša sieť zvyčajne vyzerá, môže byť ťažké vedieť, že ste v množstve balíkov, ktoré ste nazbierali, našli to, čo potrebujete.

Najlepšie sledovače paketov a sieťové analyzátory

Priemyselné nástroje

Začnime od vrchu a potom sa prepracujeme až k základom. Ak máte čo do činenia so sieťou na podnikovej úrovni, budete potrebovať veľkú zbraň. Zatiaľ čo takmer všetko vo svojom jadre používa tcpdump (viac o tom neskôr), nástroje podnikovej úrovne dokážu vyriešiť určité zložité problémy, ako je korelácia prevádzky z viacerých serverov, poskytovanie inteligentných dotazov na identifikáciu problémov, upozorňovanie na výnimky a vytváranie dobrých grafov, ktoré je to, čo šéfovia vždy požadujú.

Nástroje na podnikovej úrovni sú zvyčajne zamerané skôr na streamovanie sieťovej prevádzky než na vyhodnocovanie obsahu paketov. Chcem tým povedať, že hlavným cieľom väčšiny systémových administrátorov v podniku je zabezpečiť, aby sieť nemala problémy s výkonom. Keď sa vyskytnú takéto úzke miesta, cieľom je zvyčajne určiť, či je problém spôsobený sieťou alebo aplikáciou v sieti. Na druhej strane tieto nástroje zvyčajne dokážu spracovať toľko prevádzky, že môžu pomôcť predpovedať, kedy bude segment siete plne zaťažený, čo je kritický bod pri správe šírky pásma siete.

Ide o veľmi rozsiahly súbor nástrojov na správu IT. V tomto článku je uvedený nástroj Deep Packet Inspection and Analysis, ktorý je jeho neoddeliteľnou súčasťou. Zhromažďovanie sieťovej prevádzky je pomerne jednoduché. S nástrojmi ako WireShark nie je problémom ani základná analýza. Ale nie vždy je situácia úplne jasná. Vo veľmi vyťaženej sieti môže byť ťažké určiť aj veľmi jednoduché veci, ako napríklad:

Ktorá aplikácia v sieti generuje tento prenos?

- ak je aplikácia známa (povedzme webový prehliadač), kde trávia jej používatelia väčšinu času?

- ktoré spojenia sú najdlhšie a preťažujú sieť?

Väčšina sieťových zariadení používa metadáta každého paketu, aby zabezpečila, že paket pôjde tam, kam potrebuje. Obsah paketu sieťové zariadenie nepozná. Ďalšia vec je hĺbková kontrola paketov; to znamená, že sa kontroluje skutočný obsah balenia. Týmto spôsobom je možné objaviť kritické sieťové informácie, ktoré sa nedajú získať z metadát. Nástroje, ako sú tie, ktoré poskytuje SolarWinds, môžu poskytnúť zmysluplnejšie údaje ako len tok premávky.

Medzi ďalšie technológie na správu dátovo náročných sietí patria NetFlow a sFlow. Každý má svoje silné a slabé stránky,

Môžete sa dozvedieť viac o NetFlow a sFlow.

Sieťová analýza je vo všeobecnosti pokročilou témou, ktorá je založená na získaných vedomostiach a praktických pracovných skúsenostiach. Môžete trénovať osobu, aby mala podrobné znalosti o sieťových paketoch, ale pokiaľ táto osoba nepozná samotnú sieť a nemá skúsenosti s identifikáciou anomálií, nebude to veľmi dobré. Nástroje popísané v tomto článku by mali používať skúsení správcovia siete, ktorí vedia, čo chcú, ale nie sú si istí, ktorý nástroj je najlepší. Môžu ich použiť aj menej skúsení správcovia systému na získanie každodenných skúseností so sieťovaním.

Základy

Hlavným nástrojom na zber sieťovej prevádzky je

Je to open source aplikácia, ktorá sa inštaluje na takmer všetky operačné systémy podobné Unixu. Tcpdump je vynikajúci nástroj na zber údajov, ktorý má veľmi prepracovaný jazyk filtrovania. Je dôležité vedieť, ako filtrovať údaje pri ich zhromažďovaní, aby ste získali normálny súbor údajov na analýzu. Zachytenie všetkých údajov zo sieťového zariadenia, dokonca aj v stredne vyťaženej sieti, môže generovať príliš veľa údajov, ktoré je veľmi ťažké analyzovať.

V niektorých zriedkavých prípadoch bude stačiť vytlačiť zachytené údaje tcpdump priamo na obrazovku, aby ste našli to, čo potrebujete. Napríklad pri písaní tohto článku som zbieral návštevnosť a všimol som si, že môj počítač posiela návštevnosť na IP adresu, ktorú som nepoznal. Ukázalo sa, že môj počítač odosielal údaje na IP adresu Google 172.217.11.142. Keďže som nemal žiadne produkty Google a Gmail nebol otvorený, nevedel som, prečo sa to deje. Skontroloval som svoj systém a zistil som nasledovné:

[ ~ ]$ ps -ef | grep používateľ google 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Ukázalo sa, že aj keď Chrome nie je spustený, zostáva spustený ako služba. Bez analýzy paketov by som si to nevšimol. Zachytil som niekoľko ďalších dátových paketov, ale tentokrát som dal tcpdumpu úlohu zapísať dáta do súboru, ktorý som následne otvoril vo Wiresharku (o tom neskôr). Toto sú záznamy:

Tcpdump je obľúbeným nástrojom systémových administrátorov, pretože ide o nástroj príkazového riadku. Spustenie tcpdump nevyžaduje GUI. Pre produkčné servery je grafické rozhranie skôr škodlivé, pretože spotrebúva systémové zdroje, takže programy príkazového riadku sú vhodnejšie. Rovnako ako mnoho moderných nástrojov, tcpdump má veľmi bohatý a zložitý jazyk, ktorého zvládnutie nejaký čas trvá. Niekoľko veľmi základných príkazov zahŕňa výber sieťového rozhrania na zhromažďovanie údajov a zápis týchto údajov do súboru, aby sa dali exportovať na analýzu inde. Na to slúžia prepínače -i a -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: počúvanie na eth0, typ prepojenia EN10MB (Ethernet), veľkosť zachytenia 262144 bajtov ^C51 zachytených paketov

Tento príkaz vytvorí súbor so zachytenými údajmi:

súbor tcpdump_packets tcpdump_packets: zachytávací súbor tcpdump (little-endian) - verzia 2.4 (Ethernet, dĺžka záznamu 262144)

Štandardom pre takéto súbory je formát pcap. Nejde o text, takže ho možno analyzovať iba pomocou programov, ktoré tomuto formátu rozumejú.

3.Windump

Väčšina užitočných nástrojov s otvoreným zdrojom sa nakoniec naklonuje do iných operačných systémov. Keď sa to stane, o aplikácii sa hovorí, že bola migrovaná. Windump je port tcpdump a správa sa veľmi podobne.

Najvýznamnejší rozdiel medzi Windump a tcpdump je ten, že Windump potrebuje nainštalovanú knižnicu Winpcap pred spustením Windumpu. Hoci Windump a Winpcap poskytuje rovnaký správca, musia sa stiahnuť samostatne.

Winpcap je knižnica, ktorá musí byť predinštalovaná. Windump je však súbor exe, ktorý sa nemusí inštalovať, takže ho môžete jednoducho spustiť. Toto je potrebné mať na pamäti, ak používate sieť Windows. Windump nemusíte inštalovať na každý počítač, stačí ho skopírovať podľa potreby, ale na podporu Windupu budete potrebovať Winpcap.

Rovnako ako v prípade tcpdump, Windump môže zobraziť sieťové údaje na analýzu, filtrovať ich rovnakým spôsobom a tiež zapísať údaje do súboru pcap na neskoršiu analýzu.

4. Wireshark

Wireshark je ďalší najznámejší nástroj v sade nástrojov správcu systému. Umožňuje nielen zachytávať údaje, ale poskytuje aj niektoré pokročilé analytické nástroje. Okrem toho je Wireshark open source a bol prenesený na takmer všetky existujúce serverové operačné systémy. Wireshark, nazývaný Etheral, teraz beží všade, vrátane samostatnej prenosnej aplikácie.

Ak analyzujete prevádzku na serveri pomocou GUI, Wireshark môže urobiť všetko za vás. Môže zbierať údaje a potom ich analyzovať priamo tam. GUI sú však na serveroch zriedkavé, takže môžete vzdialene zhromažďovať sieťové údaje a potom preskúmať výsledný súbor pcap v programe Wireshark na vašom počítači.

Keď prvýkrát spustíte Wireshark, môžete buď načítať existujúci súbor pcap, alebo spustiť zachytávanie premávky. V druhom prípade môžete dodatočne nastaviť filtre na zníženie množstva zhromaždených údajov. Ak nešpecifikujete filter, Wireshark jednoducho zozbiera všetky sieťové údaje z vybraného rozhrania.

Jednou z najužitočnejších funkcií Wiresharku je možnosť sledovať stream. Najlepšie je predstaviť si niť ako reťaz. Na snímke obrazovky nižšie môžeme vidieť množstvo zachytených údajov, no najviac ma zaujala IP adresa Google. Môžem kliknúť pravým tlačidlom myši a sledovať stream TCP, aby som videl celý reťazec.

Ak bola prevádzka zachytená na inom počítači, súbor PCAP môžete importovať pomocou dialógového okna Wireshark File -> Open. Pre importované súbory sú k dispozícii rovnaké filtre a nástroje ako pre zachytené sieťové údaje.

5.thark

Tshark je veľmi užitočné prepojenie medzi tcpdump a Wireshark. Tcpdump je lepší v zbere údajov a dokáže chirurgicky extrahovať iba údaje, ktoré potrebujete, jeho možnosti analýzy údajov sú však veľmi obmedzené. Wireshark je skvelý pri zachytávaní aj analýze, ale má náročné používateľské rozhranie a nemožno ho použiť na serveroch bez GUI. Skúste tshark, funguje na príkazovom riadku.

Tshark používa rovnaké pravidlá filtrovania ako Wireshark, čo by nemalo byť prekvapujúce, pretože ide v podstate o rovnaký produkt. Príkaz nižšie iba povie tshark, aby zachytil cieľovú IP adresu, ako aj niektoré ďalšie oblasti záujmu z HTTP časti paketu.

# tshark -i eth0 -Y http.request -T fields -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.0.12 Linux (8X14;2 Linux rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 172.20.0.122 (X11; Linux x86_0701 Firefox x86_0701 Gecko1rv:501 Firefox: 5 /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.0.12 Linux (Mozilla Mozilla;5.12 Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0

Ak chcete zapísať prenos do súboru, použite na to voľbu -W a potom prepínač -r (čítanie) na jeho čítanie.

Prvý záber:

# tshark -i eth0 -w tshark_packets Zachytávanie na "eth0" 102 ^C

Prečítajte si ho tu alebo ho presuňte na iné miesto na analýzu.

# tshark -r tshark_packets -Y http.request -T fields -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/2010010 /57.0/kontakt 172.20.0.122 Mozilla/5.0 (X11; Linux X86_64; RV: 57.0) Gecko/20100101 Firefox/57.0/rezervácie/172.20.0.0.122 Mozilla/5,0; reservations/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery.0.1.2 .0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 res/images/title.png

Ide o veľmi zaujímavý nástroj, ktorý spadá skôr do kategórie nástrojov sieťovej forenznej analýzy, než len snifferov. Oblasť forenznej medicíny sa zvyčajne zaoberá vyšetrovaním a zhromažďovaním dôkazov a Network Miner túto prácu robí dobre. Rovnako ako wireshark môže sledovať tok TCP na rekonštrukciu celého reťazca prenosu paketov, Network Miner môže sledovať tok s cieľom obnoviť súbory, ktoré boli prenesené cez sieť.

Network Miner môže byť strategicky umiestnený v sieti, aby mohol v reálnom čase sledovať a zbierať návštevnosť, ktorá vás zaujíma. Nebude generovať svoju vlastnú prevádzku v sieti, takže bude fungovať tajne.

Network Miner môže pracovať aj offline. Pomocou tcpdump môžete zhromažďovať pakety v bode záujmu siete a potom importovať súbory PCAP do Network Miner. Ďalej sa môžete pokúsiť obnoviť všetky súbory alebo certifikáty nájdené v nahranom súbore.

Network Miner je vytvorený pre Windows, ale s Mono ho možno spustiť na akomkoľvek OS, ktorý podporuje platformu Mono, ako je Linux a MacOS.

K dispozícii je bezplatná verzia, vstupná úroveň, ale so slušnou sadou funkcií. Ak potrebujete ďalšie funkcie, ako je geolokácia a vlastné skripty, budete si musieť zakúpiť profesionálnu licenciu.

7. huslista (HTTP)

Technicky to nie je nástroj na zachytávanie sieťových paketov, ale je tak neuveriteľne užitočný, že sa dostal do tohto zoznamu. Na rozdiel od ostatných tu uvedených nástrojov, ktoré sú určené na zachytávanie sieťovej prevádzky z akéhokoľvek zdroja, je Fiddler skôr nástrojom na ladenie. Zachytáva HTTP prevádzku. Zatiaľ čo mnohé prehliadače už túto možnosť majú vo svojich vývojárskych nástrojoch, Fiddler sa neobmedzuje len na návštevnosť prehliadača. Fiddler dokáže zachytiť akýkoľvek HTTP prenos na počítači, vrátane newebových aplikácií.

Veľa desktopové aplikácie používať HTTP na pripojenie k webovým službám a okrem Fiddlera je jediným spôsobom, ako zachytiť takúto návštevnosť na analýzu, použiť nástroje ako tcpdump alebo Wireshark. Fungujú však na úrovni paketov, takže analýza vyžaduje rekonštrukciu týchto paketov do tokov HTTP. Urobiť jednoduchý prieskum môže byť veľa práce a tu prichádza na rad Fiddler. Fiddler vám pomôže odhaliť súbory cookie, certifikáty a ďalšie užitočné údaje odosielané aplikáciami.

Fiddler je zadarmo a podobne ako Network Miner ho možno spustiť v Mono na takmer akomkoľvek operačnom systéme.

8. Capsa

Sieťový analyzátor Capsa má niekoľko verzií, z ktorých každá má iné možnosti. Na prvej úrovni je Capsa bezplatná a v podstate vám umožňuje jednoducho zachytávať pakety a vykonávať na nich základnú grafickú analýzu. Dashboard je jedinečný a môže pomôcť neskúsenému správcovi systému rýchlo identifikovať problémy so sieťou. Bezplatná úroveň je pre ľudí, ktorí sa chcú dozvedieť viac o balíkoch a vybudovať si analytické schopnosti.

Bezplatná verzia umožňuje ovládať viac ako 300 protokolov vhodných na monitorovanie Email, rovnako ako ukladanie obsahu e-mailov, podporuje aj spúšťače, ktoré možno použiť na spustenie upozornení, keď určité situácie. V tomto smere môže byť Capsa do určitej miery použitá ako podporný nástroj.

Capsa je k dispozícii iba pre Windows 2008/Vista/7/8 a 10.

Záver

Je ľahké pochopiť, ako môže správca systému vytvoriť infraštruktúru monitorovania siete pomocou nástrojov, ktoré sme opísali. Tcpdump alebo Windump je možné nainštalovať na všetky servery. Plánovač, ako napríklad cron alebo plánovač Windows, spustí reláciu zberu paketov v správnom čase a zapíše zhromaždené údaje do súboru pcap. Správca systému potom môže preniesť tieto pakety do centrálneho počítača a analyzovať ich pomocou wireshark. Ak je sieť na to príliš veľká, sú k dispozícii podnikové nástroje, ako napríklad SolarWinds, ktoré premenia všetky sieťové pakety na spravovateľný súbor údajov.

V niektorých prípadoch sa analýza sieťovej prevádzky používa na zistenie problémov vo fungovaní sieťového zásobníka hostiteľa a sieťových segmentov. Existujú nástroje, ktoré umožňujú zobraziť (počúvať) a analyzovať prevádzku siete na úrovni prenášaných rámcov, sieťových paketov, sieťových pripojení, datagramov a aplikačných protokolov..

Záležiac na V situácii môže byť na diagnostiku dostupná prevádzka uzla, na ktorom sa počúva sieťová prevádzka, ako aj prevádzka sieťového segmentu, portu smerovača atď.. Pokročilé možnosti odpočúvania premávky sú založené na „promiskuitný“ režim prevádzka sieťového adaptéra: všetky rámce sú spracované (a nielen tie, ktoré sú určené pre danú MAC adresu a vysielanie, ako pri bežnej prevádzke).

V ethernetovej sieti existujú nasledujúce základné možnosti počúvania prevádzky:

- V sieti založenej na rozbočovačoch je všetka prevádzka v kolíznej doméne dostupná pre akúkoľvek sieťovú stanicu.

- V sieťach založených na prepínačoch sieťových staníc je dostupná jej prevádzka, ako aj všetka vysielaná prevádzka tohto segmentu.

- Niektoré riadené prepínače majú schopnosť kopírovať prevádzku z daného portu na monitorovací port(„zrkadlenie“, monitorovanie prístavov).

- Použitie špeciálnych prostriedkov (spojok), ktoré sú súčasťou sieťového spojenia, preruší a prenesie spojenie na samostatný port.

- "Trik" s nábojom- port prepínača, ktorého prevádzku je potrebné počúvať, je zapnutý cez rozbočovač, ktorý tiež pripája uzol monitora k rozbočovaču (v tomto prípade je vo väčšine prípadov znížený výkon sieťového pripojenia).

Existujú programy ( sieťové monitory alebo analyzátory, sniffer), ktoré implementujú funkciu počúvania sieťovej prevádzky (aj v promiskuitnom režime), jej zobrazovania alebo zapisovania do súboru. Okrem toho môže analytický softvér filtrovať prevádzku na základe pravidiel, dekódovať (dešifrovať) protokoly, čítať štatistiky a diagnostikovať niektoré problémy.

Poznámka: Dobrá voľba základný nástroj na analýzu sieťovej prevádzky v grafické prostredie je bezplatný balík wireshark[43], dostupný pre Windows a v úložiskách niektorých distribúcií Linuxu.

pomôcka tcpdump

Konzolový nástroj tcpdump je súčasťou väčšiny unixových systémov a umožňuje vám zachytiť a zobraziť sieťovú prevádzku [44]. Nástroj používa libpcap, prenosnú knižnicu C/C++ na zachytávanie sieťovej prevádzky.

Ak chcete nainštalovať tcpdump na Debian, môžete použiť príkaz:

# apt-get install tcpdump

Na spustenie tohto nástroja musíte mať práva superužívateľ(najmä kvôli potrebe uviesť sieťový adaptér do „promiskuitného“ režimu). IN všeobecný pohľad Formát príkazu je nasledujúci:

tcpdump<опции> <фильтр-выражение>

Pre výstup na konzolu popis hlavičky(dešifrované údaje) zachytených paketov, musíte zadať rozhranie pre analýzu prevádzky (možnosť -i):

# tcpdump -i eth0

Konverziu IP adries na názvy domén môžete zakázať (odkedy veľké objemy prevádzka vytvára veľké množstvo požiadaviek na server DNS) - možnosť -n:

# tcpdump -n -i eth0

Na výstup údajov na úrovni linky (napríklad adresy mac atď.) použite možnosť -e:

# tcpdump -en -i eth0

Tlač dodatočných informácií (napr. možnosti TTL, IP) - voľba -v:

# tcpdump -ven -i eth0

Zväčšenie veľkosti zachytených paketov (štandardne viac ako 68 bajtov) - možnosť -s označujúca veľkosť (-s 0 - zachytiť celé pakety):

Zápis do súboru (priamo balíky - "dump") - voľba -w označujúca názov súboru:

# tcpdump -w traf.dump

Čítanie balíkov zo súboru - voľba - r špecifikujúca názov súboru:

# tcpdump -r traf.dump

Štandardne tcpdump beží v promiskuitnom režime. Prepínač -p povie tcpdump, aby zachytil iba prevádzku určenú pre tohto hostiteľa.

Ďalšie informácie o prepínačoch a formáte filtra tcpdump nájdete v referenčnej príručke (man tcpdump).

Analýza prevádzky na sieťovom rozhraní a úrovni siete pomocou tcpdump

Na pridelenie ethernetových rámcov sa používajú nasledujúce konštrukcie tcpdump (všeobecný pohľad):

tcpdump ether ( src | dst | hostiteľ ) MAC_ADDRESS

kde src je zdrojová adresa MAC, dst- cieľová MAC adresa, hostiteľ - src alebo dst, ako aj na zvýraznenie vysielanej prevádzky.

Nedávno pri diskusii o otázke v jednom rozhovore: ako odWiresharkvytiahnite súbor, vyskočila utilita NetworkMiner. Po rozhovore s kolegami a googlení na internete som dospel k záveru, že o tomto nástroji veľa ľudí nevie. Keďže tento nástroj výrazne zjednodušuje život výskumníkovi/pentesterovi, opravím tento nedostatok a poviem komunite o tom, čo je NetworkMiner.

NetworkMiner– pomôcka na zachytávanie a analýzu sieťovej prevádzky medzi hostiteľmi lokálnej siete, napísaná pre OS Windows (ale funguje aj v Linuxe, Mac OS X, FreeBSD).

NetworkMiner je možné použiť ako pasívny sniffer sieťových paketov, ktorých analýza odhalí odtlačok prstov operačných systémov, relácií, hostiteľov, ako aj otvorených portov. NetworkMiner vám tiež umožňuje analyzovať súbory PCAP offline a obnoviť prenesené súbory a bezpečnostné certifikáty.

Oficiálna stránka pomôcky: http://www.netresec.com/?page=Networkminer

A tak začnime uvažovať.

Pomôcka je dostupná v dvoch verziách: Free a Professional (cena 700 USD).

V bezplatnej edícii sú k dispozícii nasledujúce možnosti:

- odpočúvanie dopravy;

- analýza súborov PCAP;

- príjem súboru PCAP cez IP;

- Definícia OS.

Verzia Professional pridáva nasledujúce možnosti:

- analýza súboru PcapNG,

- Definícia protokolu portu,

- Export údajov do CSV/Excel,

- Kontrola názvov DNS na stránke http://www.alexa.com/topsites,

- Lokalizácia podľa IP,

- Podpora príkazového riadku.

V tomto článku sa pozrieme na možnosť analýzy súboru PCAP prijatého z Wireshark.

Najprv si však nainštalujeme NetworkMiner do Kali Linuxu.

- V predvolenom nastavení sú balíky Mono už nainštalované v KaliLinuxe, ale ak nie sú nainštalované, vykonajte nasledujúcu akciu:

sudo apt-get install libmono-winforms2.0-cil

- Ďalej si stiahnite a nainštalujte NetworkMiner

wget sf.net/projects/networkminer/files/latest -O /tmp/nm.zip

sudo unzip /tmp/nm.zip -d /opt/

cd /opt/NetworkMiner*

sudo chmod +x NetworkMiner.exe

sudo chmod -R go+w AsscodebledFiles/

sudo chmod -R go+w Captures/

- Ak chcete spustiť NetworkMiner, použite nasledujúci príkaz:

mono NetworkMiner.exe

Pre informáciu. Päť minút zachytenia prevádzky v našej testovacej sieti zhromaždilo viac ako 30 000 rôznych paketov.

Ako viete, analýza takejto návštevnosti je pomerne náročná na prácu a čas. Wireshark má vstavané filtre a je celkom flexibilný, ale čo robiť, keď potrebujete rýchlo analyzovať návštevnosť bez toho, aby ste preskúmali celú škálu Wireshark?

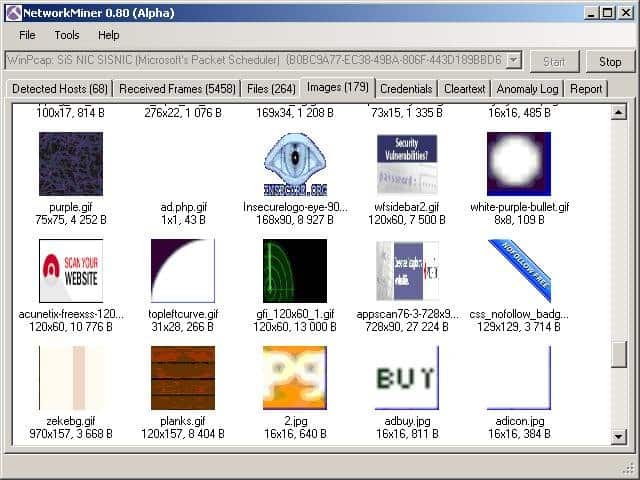

Skúsme sa pozrieť, aké informácie nám NetworkMiner poskytne.

- Otvorte výsledný PCAP v NetworkMiner. Analýza výpisu prevádzky s viac ako 30 000 paketmi trvala menej ako minútu.

- Karta Hostitelia poskytuje zoznam všetkých hostiteľov zapojených do generovania návštevnosti s podrobnými informáciami o každom hostiteľovi:

- Na karte Frames je prevádzka prezentovaná vo forme paketov s informáciami pre každú vrstvu modelu OSI (Channel, Network a Transport).

- Na ďalšej karte Poverenia sa zobrazia zachytené pokusy o autorizáciu otvorený formulár. Takže za menej ako minútu môžete okamžite získať prihlasovacie meno a heslo na autorizáciu z veľkého výpisu prevádzky. Urobil som to pomocou môjho smerovača ako príkladu.

- A ešte jedna karta, ktorá uľahčuje získavanie údajov z prevádzky, sú Súbory.

V našom príklade som dostal pdf súbor, ktorý si môžete ihneď otvoriť a prezerať.

Najviac ma však prekvapilo, keď som vo výpise prevádzky našiel súbor txt, ktorý sa ukázal byť z môjho smerovača DIR-620. Takže tento router, keď je na ňom autorizovaný, prenáša v textovej forme všetky svoje nastavenia a heslá, vrátane tých pre WPA2.

V dôsledku toho sa nástroj ukázal ako celkom zaujímavý a užitočný.

Dávam ti to, milý čitateľ, na prečítanie tento článok a šiel som si kúpiť nový router.